#4: Sicherheit

Der Smarthome-Standard Matter soll IoT-Geräte sicher machen und vor Angriffen auf die Privatsphäre schützen. Zwei Themen, die in der Vergangenheit oft wenig Beachtung fanden – oder gleich für Schlagzeilen sorgten. Wer kennt nicht die Berichte über Bot-Netze, mit denen Hacker übers Internet den Zugriff auf ein Smarthome erlangten und Geräte übernehmen konnten? Meist handelte es sich dabei um schlecht geschützte Produkte mit veralteter Software oder Standard-Passwörtern, die Angreifern kaum Widerstand entgegensetzten.

Deshalb wurden bestimmte Sicherheitsanforderungen schon bei der Entwicklung von Matter berücksichtigt. Der Standard soll „Secure by Design“ sein, wie es unter Fachleuten heißt. Sein Schutzwall ruht auf drei Säulen: vertrauenswürdigen Geräten, einer sicheren Steuerung und abhörsicherer Kommunikation. Die Grundvoraussetzung für alle drei ist Verschlüsselung.

Ein digitales Zertifikat für Geräte

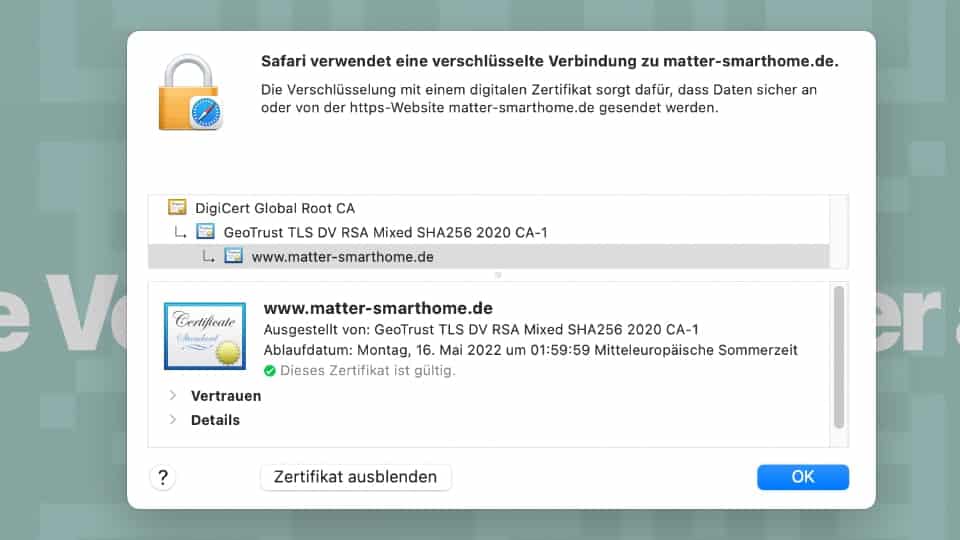

Das Prinzip kommt im Internet millionenfach zum Einsatz: Matter arbeitet mit einem PKI-Verschlüsselungsverfahren (PKI = Public Key Infrastructure), ähnlich wie ein Webserver, dessen Adresse mit https:// beginnt. Beim Surfen prüft der Browser, ob die besuchte Seite ein gültiges Zertifikat besitzt. Dieses Zertifikat – im Grunde ein Datensatz – muss von einer vertrauenswürdigen Stelle herausgegeben sein. Jeder Browser enthält Listen solcher vertrauenswürdigen Institutionen. Sie werden regelmäßig und automatisch aktualisiert, sobald man online geht.

Ist das Zertifikat in Ordnung, kommt eine abhörsichere Verbindung zustande. Dabei tauschen Browser und Server einen digitalen Schlüssel aus (erneut ein Datensatz), den nur die beiden Partner kennen. Fremde, die Zugriff auf die Verbindung haben, könnten die verschlüsselte Kommunikation zwar theoretisch aufzeichnen, den Datensalat aber nicht entziffern, weil ihnen der nötige Schlüssel fehlt.

Nach allem, was bislang bekannt ist, geht Matter ganz ähnlich vor: Jedes verkaufte Gerät verfügt über ein einzigartiges Zertifikat, das Device Attestation Certificate (DAC). Es schützt vor Fälschungen und garantiert, dass die Hardware auch wirklich vom Hersteller auf der Verpackung stammt. Die Echtheit lässt sich über ein Herstellerzertifikat (Product Attestation Intermediate, kurz PAI) bestätigen, das wiederum von einer offiziellen Zertifizierungsstelle signiert ist, der Product Attestation Authority (PAA).

Schlüsseltausch beim Setup

Während der Inbetriebnahme spielen diese Zertifikate eine wichtige Rolle. Ein neues Matter-Gerät sendet nach dem Einschalten automatisch Signale aus, die es ankündigen. Das kann per Bluetooth geschehen, etwa bei einer LED-Lampe, oder über ein Zeroconfig-Protokoll im Netzwerk (DNS-SD), wie es heute etwa schon Drucker verwenden, um sich automatisch bei einem Computer zu melden.

Empfängt der Matter-Controller – zum Beispiel ein Smart Speaker – dieses Signal, bereitet er sich auf die Verbindung vor. Es beginnt der sogenannte PASE-Prozess (Password Authenticated Session Establishment), in dem Controller und Gerät bereits eine sichere Verbindung eingehen. Sie verwenden dazu ein Passwort, das dem Gerät beiliegt – beispielsweise als QR-Code oder Ziffernkombination (siehe Vorteil #3 – einfache Installation und „Matter ist noch ausgefeilter als HomeKit“).

Nach dem erfolgreichen Verbindungsaufbau prüft der Controller zunächst das Gerätezertifikat (DAC). Nur wenn es gültig ist, stellt er den Kontakt zum Smarthome-Netzwerk her. Der Neuzugang tritt dabei, falls nötig, auch einem vorhandenen Thread-Netzwerk oder WLAN bei. Gleichzeitig wird ein neuer digitaler Ausweis generiert und auf dem Gerät gespeichert: das Operational Certificate (OpCert). Der Matter-Controller übernimmt gewissermaßen die Rolle einer vertrauenswürdigen Stelle und stellt das Zertifikat aus. Überprüfbar wird es durch ein zusätzliches Stammzertifikat (Root Certificate), das ebenfalls auf dem frisch installierten Produkt landet. Es weist den Neuzugang als Mitglied des Matter-Netzwerks aus. Geräte mit demselben Stammzertifikat vertrauen einander.

Die komplette Kommunikation läuft fortan verschlüsselt ab. Der digitale Schlüssel für das OpCert-Zertifikat wird ebenfalls auf dem Gerät gespeichert – zusammen mit einer Liste erlaubter Funktionen. Diese Access Control List (ACL) regelt, welche anderen Teilnehmer sich mit dem Gerät verbinden dürfen – und was ihnen gestattet ist. So darf ein Lichtschalter vielleicht Lampen ein- und ausschalten. Er kann aber keine administrativen Aufgaben übernehmen, wie Lampen zurückzusetzen oder sie in den Verbindungsmodus zu bringen.

All diese Maßnahmen sollen verhindern, dass Unbefugte ins Netzwerk eindringen, Befehle abfangen oder dem Smarthome „feindliche“ Produkte unterjubeln, die von innen heraus die Sicherheit gefährden. Da jede Kommunikation zwischen den Geräten authentifiziert und verschlüsselt ist, finden Hacker im Idealfall gar keine Angriffspunkte. Und sollten sich nachträglich Sicherheitslücken herausstellen, sieht der Standard die Möglichkeit zum Software-Update vor. Im Notfall lassen sich Zertifikate auch für ungültig erklären. Matter-Controller könnten darauf zum Beispiel mit einer Fehlermeldung reagieren – ähnlich wie Browser, die vor einem potenziell unsicheren Webserver mit abgelaufenem Zertifikat warnen.

Die Sache mit der Blockchain

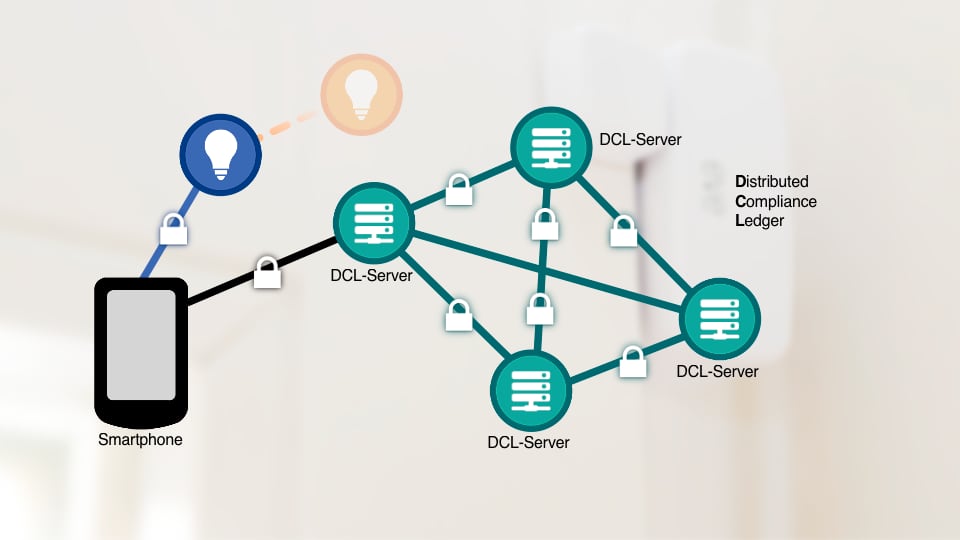

Damit die Matter-Installation auf sicherheitsrelevante Informationen zugreifen kann, haben sich die Erfinder des Standards etwas einfallen lassen. Sie gaben ihm ein digitales Register mit. Es heißt Distributed Compliance Ledger (DCL), etwas frei übersetzt: „Verteiltes Hauptbuch für Konformität“.

In diesem Register sind zu jedem Produkt verschiedene Daten gespeichert – Informationen über den Anbieter wie Name des Unternehmens, Marke und Internetadresse. Um welches Gerät es sich handelt, seine Identifikationsnummer, und ob es die Tests zur Konformität bestanden hat; eine Liste mit Stammzertifikaten der Zertifizierungsstellen (PAA, Product Attestation Authorities) und Informationen zur aktuellen Software-Version. Denn via Ledger können die Hersteller auch Firmware-Updates zur Verfügung stellen. Die Datenbank enthält dann einen Link zum Server des Anbieters, auf dem neue Software zum Download bereitsteht.

Technisch gesehen handelt es sich um ein Netzwerk unabhängiger Server, die von der Dachorganisation Connectivitity Standards Allliance (CSA, link) und ihren Partnern betrieben werden. Jeder DCL-Server enthält eine Kopie der Datenbank mit allen Informationen. Die Rechner selbst stehen über ein kryptografisch gesichertes Protokoll miteinander in Verbindung. Daher auch das Attribut „verteilt“, weil es keinen zentralen Konten gibt, der angegriffen oder einfach manipuliert werden könnte.

Das Prinzip ähnelt der Distributed-Ledger-Technologie im Finanzwesen, das Kryptowährungen wie dem Bitcoin zugrunde liegt. Es ist allgemein als „Blockchain“ bekannt. Unternehmen, die Matter-Produkte anbieten wollen, können selbst so einen DCL-Server aufsetzen oder auf die Dienste der CSA zurückgreifen.

Und so etwa läuft das Ganze ab: Der Anbieter schreibt die Daten seines Produkts ins DCL-Verzeichnis. Hat sein Gerät den Zertifizierungsprozess bei einem Prüfinstitut erfolgreich durchlaufen, meldet das Institut diesen Fortschritt an die CSA. Diese trägt den Status „zertifiziert“ nach. Die Matter-Ökosysteme – ob von Amazon, Apple, Google oder einem anderen Hersteller – können nun anhand der Daten prüfen, ob ein Gerät, das neu hinzugefügt werden soll, standardkonform ist, ob sein Gerätezertifikat (DAC) stimmt und ob neue Software dafür vorliegt.

Dasselbe Spiel wiederholt sich später im Alltag, etwa wenn der Hersteller eines Matter-Produkts neue Software mit erweiterten Funktionen veröffentlicht. Daten aus dem DCL-Netzwerk können dann gewährleisten, dass der Download aus der richtigen Quelle stammt und niemand den Geräten ein gefälschtes Update unterschiebt, das die Sicherheit des Systems gefährdet.

Um Missbrauch vorzubeugen, sind die Schreibrechte in der DCL-Datenbank beschränkt. So dürfen Geräteanbieter nur eigene Produkte hinzufügen, die mit ihrer Identifikationsnummer (Vendor ID) verknüpft sind. Software-Aktualisierungen müssen zum selben Anbieterkonto gehören, um nicht abgewiesen zu werden. Und nur offizielle Zertifizierungsstellen der CSA können die Konformität von Geräten bestätigen oder widerrufen. Dagegen steht der Lesezugriff allen offen.

Zusammenfassend lässt sich sagen, dass Matter ein hohes Maß an Sicherheit verspricht – vor allem was die Kommunikation zwischen den Geräten und die Server-Infrastruktur angeht. Gerade IoT-Produkte ließen diese Sorgfalt in der Vergangenheit oft vermissen. Was die Matter-Ökosysteme am Ende mit ihren Kundendaten anstellen, steht auf einem anderen Blatt. Es bleibt ihnen überlassen, ob sie mit eigenen Apps und Cloud-Servern Informationen sammeln und auswerten. Denn die Geschäftsmodelle von Amazon, Apple, Google, Samsung & Co. sind ja nicht Teil des Standards.

Diesen Beitrag teilen: